You are looking for information, articles, knowledge about the topic nail salons open on sunday near me 개인 정보 마스킹 on Google, you do not find the information you need! Here are the best content compiled and compiled by the toplist.Experience-Porthcawl.com team, along with other related topics such as: 개인 정보 마스킹 개인정보 마스킹 처리 방법, 개인정보 마스킹 예시, 개인정보 마스킹 가이드라인, 개인정보 마스킹 기준, 개인정보 마스킹 대상, 금감원 개인정보 마스킹 기준, 개인정보 마스킹 해제, 금융감독원 개인정보 마스킹

개인정보 마스킹 홈페이지 가이드, 기준 : 네이버 블로그

- Article author: m.blog.naver.com

- Reviews from users: 25859

Ratings

- Top rated: 4.7

- Lowest rated: 1

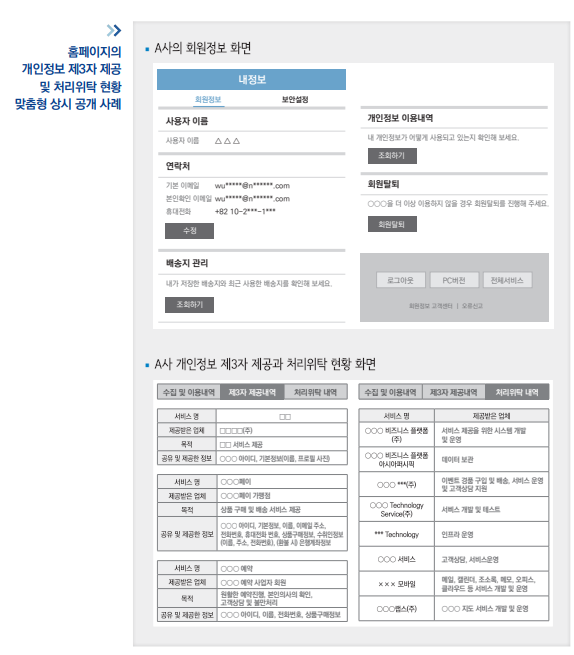

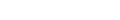

- Summary of article content: Articles about 개인정보 마스킹 홈페이지 가이드, 기준 : 네이버 블로그 홈페이지에서 개인정보를 식별하지 못하게 하기 위해서 마스킹 처리를 해야하는데요,. 마스킹 처리의 기준과 가이드가 명확하지 않아서 회사마다 … …

- Most searched keywords: Whether you are looking for 개인정보 마스킹 홈페이지 가이드, 기준 : 네이버 블로그 홈페이지에서 개인정보를 식별하지 못하게 하기 위해서 마스킹 처리를 해야하는데요,. 마스킹 처리의 기준과 가이드가 명확하지 않아서 회사마다 …

- Table of Contents:

카테고리 이동

일상나눔

이 블로그

교육

카테고리 글

카테고리

이 블로그

교육

카테고리 글

개인정보 마스킹 – Inzisoft

- Article author: inzisoft.com

- Reviews from users: 18547

Ratings

- Top rated: 3.3

- Lowest rated: 1

- Summary of article content: Articles about 개인정보 마스킹 – Inzisoft 개인정보 마스킹은 이미지로 생성된 문서에서 개인정보를 자동으로 식별하여 특정 정보를 마스킹 처리하도록 하는 소프트웨어입니다. …

- Most searched keywords: Whether you are looking for 개인정보 마스킹 – Inzisoft 개인정보 마스킹은 이미지로 생성된 문서에서 개인정보를 자동으로 식별하여 특정 정보를 마스킹 처리하도록 하는 소프트웨어입니다.

- Table of Contents:

개인정보 마스킹

개인정보 유출 문제를 사전에 차단합니다

변형된 이미지도 개인정보를 정확히 인식하여 마스킹처리 합니다

(개인정보보호위원회) 개인정보의 기술적·관리적 보호조치 기준 | 국가법령정보센터 | 행정규칙

- Article author: www.law.go.kr

- Reviews from users: 29660

Ratings

- Top rated: 3.5

- Lowest rated: 1

- Summary of article content: Articles about (개인정보보호위원회) 개인정보의 기술적·관리적 보호조치 기준 | 국가법령정보센터 | 행정규칙 개인정보보호위원회(신기술개인정보과), 02-2100-3067 … 과정에서 개인정보보호를 위하여 개인정보를 마스킹하여 표시제한 조치를 취할 수 있다. …

- Most searched keywords: Whether you are looking for (개인정보보호위원회) 개인정보의 기술적·관리적 보호조치 기준 | 국가법령정보센터 | 행정규칙 개인정보보호위원회(신기술개인정보과), 02-2100-3067 … 과정에서 개인정보보호를 위하여 개인정보를 마스킹하여 표시제한 조치를 취할 수 있다.

- Table of Contents:

개인 정보 마스킹

- Article author: www.gne.go.kr

- Reviews from users: 41062

Ratings

- Top rated: 4.0

- Lowest rated: 1

- Summary of article content: Articles about 개인 정보 마스킹 상기 사례는 홈페이지 담당자가 신규 채용된 강사 경력정보를 홈페이지에 공개하면서 해당. 정보를 마스킹 처리하지 않아 인터넷에 개인정보가 노출된 건입니다. 개인정보 … …

- Most searched keywords: Whether you are looking for 개인 정보 마스킹 상기 사례는 홈페이지 담당자가 신규 채용된 강사 경력정보를 홈페이지에 공개하면서 해당. 정보를 마스킹 처리하지 않아 인터넷에 개인정보가 노출된 건입니다. 개인정보 …

- Table of Contents:

엘시테크

- Article author: www.lctech.co.kr

- Reviews from users: 25973

Ratings

- Top rated: 4.3

- Lowest rated: 1

- Summary of article content: Articles about 엘시테크 PIMS(Personal Information Masking System). 개인정보 유출 방지 및 자동화를 위한 개인정보 마스킹 솔루션. 개인정보 보호에 대한 법적 요구사항 증가에 따른 고객 … …

- Most searched keywords: Whether you are looking for 엘시테크 PIMS(Personal Information Masking System). 개인정보 유출 방지 및 자동화를 위한 개인정보 마스킹 솔루션. 개인정보 보호에 대한 법적 요구사항 증가에 따른 고객 … lctech대규모, 개인정보, 마스킹, 솔루션, 시스템개인정보 마스킹 시스템,개인정보 마스킹 솔루션, 대규모 개인정보 마스킹 시스템, 대규모 개인정보 마스킹 솔루션

- Table of Contents:

주메뉴

Solutions

[JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹)

- Article author: goddaehee.tistory.com

- Reviews from users: 1689

Ratings

- Top rated: 4.7

- Lowest rated: 1

- Summary of article content: Articles about [JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹) ▷ 개인정보 마스킹 함수 · 1. 이메일 마스킹 · – 1.1 @ 뒷부분 마스킹 처리 하지 않는 경우 · – 1.2 @ 뒷부분도 마스킹 처리 하는 경우 · 2. 휴대폰 번호 … …

- Most searched keywords: Whether you are looking for [JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹) ▷ 개인정보 마스킹 함수 · 1. 이메일 마스킹 · – 1.1 @ 뒷부분 마스킹 처리 하지 않는 경우 · – 1.2 @ 뒷부분도 마스킹 처리 하는 경우 · 2. 휴대폰 번호 … [JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹) 안녕하세요. 갓대희 입니다. 이번 포스팅은 [ 개인정보 마스킹 하기 ] 입니다. : ) ▶ 개인정보 마스..

- Table of Contents:

태그

관련글

댓글4

공지사항

최근글

인기글

최근댓글

태그

전체 방문자

티스토리툴바

![[JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹)](https://img1.daumcdn.net/thumb/R800x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FnE6oX%2FbtqC9xsHnbL%2FSB3I0EkYruG8CeFi0cJOJ1%2Fimg.png)

개인정보 마스킹

- Article author: jinnnnmon.tistory.com

- Reviews from users: 22414

Ratings

- Top rated: 3.1

- Lowest rated: 1

- Summary of article content: Articles about 개인정보 마스킹 마스킹 항목에 대한 기준은 없으며 시스템 및 사용자 권한에 따라 출력 결과를 최소화 해야한다. 상세내용. 개인정보보호법. 제29조(안전조치의무) 개인 … …

- Most searched keywords: Whether you are looking for 개인정보 마스킹 마스킹 항목에 대한 기준은 없으며 시스템 및 사용자 권한에 따라 출력 결과를 최소화 해야한다. 상세내용. 개인정보보호법. 제29조(안전조치의무) 개인 … 결론 마스킹 항목에 대한 기준은 없으며 시스템 및 사용자 권한에 따라 출력 결과를 최소화 해야한다. 상세내용 개인정보보호법 제29조(안전조치의무) 개인정보처리자는 개인정보가 분실ㆍ도난ㆍ유출ㆍ위조ㆍ변조..

- Table of Contents:

데이터 마스킹이란 무엇입니까? | 팁코 소프트웨어

- Article author: www.tibco.com

- Reviews from users: 36987

Ratings

- Top rated: 4.2

- Lowest rated: 1

- Summary of article content: Articles about 데이터 마스킹이란 무엇입니까? | 팁코 소프트웨어 데이터 마스킹의 간단한 예는 개인 식별 정보를 숨기는 것입니다. 조직의 데이터베이스에 직원 테이블이 있다고 가정해보겠습니다. 해당 테이블에는 직원 ID와 각 직원 … …

- Most searched keywords: Whether you are looking for 데이터 마스킹이란 무엇입니까? | 팁코 소프트웨어 데이터 마스킹의 간단한 예는 개인 식별 정보를 숨기는 것입니다. 조직의 데이터베이스에 직원 테이블이 있다고 가정해보겠습니다. 해당 테이블에는 직원 ID와 각 직원 … 데이터 마스킹은 다양한 비프로덕션 목적을 위해 데이터를 뒤섞어 가짜 복사본을 만드는 데이터 보안 기술입니다. 데이터 마스킹은 원본 프로덕션 데이터의 특성과 무결성을 유지하고 조직이 비프로덕션 환경에서 데이터를 활용하면서 데이터 보안 문제를 최소화하는 데 도움이 됩니다.

- Table of Contents:

Customers

Solutions

Products

Partners

Engage

Company

Customers

Solutions

Products

Partners

Engage

Company

조직에 데이터 마스킹이 필요한 이유는 무엇입니까

일반적인 데이터 마스킹 방법은 무엇입니까

데이터 마스킹의 일반 규칙은 무엇입니까

데이터 마스킹 워크플로 옵션

데이터 마스킹의 과제는 무엇입니까

데이터 마스킹의 이점은 무엇입니까

[보안동향] 개인정보보호법 10년, 개인정보 암복호화 어디까지 왔을까?

- Article author: blog.lgcns.com

- Reviews from users: 18635

Ratings

- Top rated: 4.5

- Lowest rated: 1

- Summary of article content: Articles about [보안동향] 개인정보보호법 10년, 개인정보 암복호화 어디까지 왔을까? 29) 일부 개정됐으나 이 법에 따른 개인정보의 안전성 확보조치 기준은 제4 … 정보로 식별되는 경우 암호화 여부 및 유형(단방향, 양방향), 마스킹 … …

- Most searched keywords: Whether you are looking for [보안동향] 개인정보보호법 10년, 개인정보 암복호화 어디까지 왔을까? 29) 일부 개정됐으나 이 법에 따른 개인정보의 안전성 확보조치 기준은 제4 … 정보로 식별되는 경우 암호화 여부 및 유형(단방향, 양방향), 마스킹 … 어느덧 개인정보보호법이 제정된 지 10년이 넘었습니다. (2011. 3. 29) 일부 개정됐으나 이 법에 따른 개인정보의 안전성 확보조치 기준은 제4조(내부 관리계획의 수립·시행), 제5조(접근..

- Table of Contents:

태그

‘IT Solutions’ Related Articles

공지사항

최근 포스트

태그

검색

![[보안동향] 개인정보보호법 10년, 개인정보 암복호화 어디까지 왔을까?](https://img1.daumcdn.net/thumb/R800x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FbHqFgn%2FbtrpU0viuiH%2Ff3JWKnONW08iC3FCr7Z3x1%2Fimg.png)

See more articles in the same category here: Top 794 tips update new.

[JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹)

반응형

[JavaScript ] 개인정보 마스킹 함수(이름 마스킹, 이메일 마스킹, 휴대폰 번호 마스킹, 주민번호 마스킹)안녕하세요. 갓대희 입니다. 이번 포스팅은 [ 개인정보 마스킹 하기 ] 입니다. : )

▶ 개인정보 마스킹 함수

– 사실 데이터를 프론트단에서 마스킹 처리하는건 선호하지 않지만, 꼭 프론트에서 한번더 마스킹 처리를 해야한다면 사용할 예정이다.

1. 이메일 마스킹

– 1.1 @ 뒷부분 마스킹 처리 하지 않는 경우

ex)

원본 데이터 : [email protected]

변경 데이터 : ab**********@naver.com

– 1.2 @ 뒷부분도 마스킹 처리 하는 경우

ex)

원본 데이터 : [email protected]

변경 데이터 : ab**********@nav******

2. 휴대폰 번호 마스킹

ex1) 원본 데이터 : 01012345678, 변경 데이터 : 010****5678

ex2) 원본 데이터 : 010-1234-5678, 변경 데이터 : 010-****-5678

ex3) 원본 데이터 : 0111234567, 변경 데이터 : 011***4567

ex4) 원본 데이터 : 011-123-4567, 변경 데이터 : 011-***-4567

3. 주민등록 번호 마스킹 (Resident Registration Number, RRN Masking)

ex1) 원본 데이터 : 990101-1234567, 변경 데이터 : 990101-1******

ex2) 변경 데이터 : 9901011234567, 변경 데이터 : 9901011******

4. 이름 마스킹

ex1) 원본 데이터 : 갓댐희, 변경 데이터 : 갓댐*

ex2) 원본 데이터 : 하늘에수, 변경 데이터 : 하늘**

ex3) 원본 데이터 : 갓댐, 변경 데이터 : 갓*

let maskingFunc = { checkNull : function (str){ if(typeof str == “undefined” || str == null || str == “”){ return true; } else{ return false; } }, /* ※ 이메일 마스킹 ex1) 원본 데이터 : [email protected] 변경 데이터 : ab**********@naver.com ex2) 원본 데이터 : [email protected] 변경 데이터 : ab**********@nav****** */ email : function(str){ let originStr = str; let emailStr = originStr.match(/([a-zA-Z0-9._-]+@[a-zA-Z0-9._-]+\.[a-zA-Z0-9._-]+)/gi); let strLength; if(this.checkNull(originStr) == true || this.checkNull(emailStr) == true){ return originStr; }else{ strLength = emailStr.toString().split(‘@’)[0].length – 3; // ex1) [email protected] => ab**********@naver.com // return originStr.toString().replace(new RegExp(‘.(?=.{0,’ + strLength + ‘}@)’, ‘g’), ‘*’); // ex2) [email protected] => ab**********@nav****** return originStr.toString().replace(new RegExp(‘.(?=.{0,’ + strLength + ‘}@)’, ‘g’), ‘*’).replace(/.{6}$/, “******”); } }, /* ※ 휴대폰 번호 마스킹 ex1) 원본 데이터 : 01012345678, 변경 데이터 : 010****5678 ex2) 원본 데이터 : 010-1234-5678, 변경 데이터 : 010-****-5678 ex3) 원본 데이터 : 0111234567, 변경 데이터 : 011***4567 ex4) 원본 데이터 : 011-123-4567, 변경 데이터 : 011-***-4567 */ phone : function(str){ let originStr = str; let phoneStr; let maskingStr; if(this.checkNull(originStr) == true){ return originStr; } if (originStr.toString().split(‘-‘).length != 3) { // 1) -가 없는 경우 phoneStr = originStr.length < 11 ? originStr.match(/\d{10}/gi) : originStr.match(/\d{11}/gi); if(this.checkNull(phoneStr) == true){ return originStr; } if(originStr.length < 11) { // 1.1) 0110000000 maskingStr = originStr.toString().replace(phoneStr, phoneStr.toString().replace(/(\d{3})(\d{3})(\d{4})/gi,'$1***$3')); } else { // 1.2) 01000000000 maskingStr = originStr.toString().replace(phoneStr, phoneStr.toString().replace(/(\d{3})(\d{4})(\d{4})/gi,'$1****$3')); } }else { // 2) -가 있는 경우 phoneStr = originStr.match(/\d{2,3}-\d{3,4}-\d{4}/gi); if(this.checkNull(phoneStr) == true){ return originStr; } if(/-[0-9]{3}-/.test(phoneStr)) { // 2.1) 00-000-0000 maskingStr = originStr.toString().replace(phoneStr, phoneStr.toString().replace(/-[0-9]{3}-/g, "-***-")); } else if(/-[0-9]{4}-/.test(phoneStr)) { // 2.2) 00-0000-0000 maskingStr = originStr.toString().replace(phoneStr, phoneStr.toString().replace(/-[0-9]{4}-/g, "-****-")); } } return maskingStr; }, /* ※ 주민등록 번호 마스킹 (Resident Registration Number, RRN Masking) ex1) 원본 데이터 : 990101-1234567, 변경 데이터 : 990101-1****** ex2) 원본 데이터 : 9901011234567, 변경 데이터 : 9901011****** */ rrn : function(str){ let originStr = str; let rrnStr; let maskingStr; let strLength; if(this.checkNull(originStr) == true){ return originStr; } rrnStr = originStr.match(/(?:[0-9]{2}(?:0[1-9]|1[0-2])(?:0[1-9]|[1,2][0-9]|3[0,1]))-[1-4]{1}[0-9]{6}\b/gi); if(this.checkNull(rrnStr) == false){ strLength = rrnStr.toString().split('-').length; maskingStr = originStr.toString().replace(rrnStr,rrnStr.toString().replace(/(-?)([1-4]{1})([0-9]{6})\b/gi,"$1$2******")); }else { rrnStr = originStr.match(/\d{13}/gi); if(this.checkNull(rrnStr) == false){ strLength = rrnStr.toString().split('-').length; maskingStr = originStr.toString().replace(rrnStr,rrnStr.toString().replace(/([0-9]{6})$/gi,"******")); }else{ return originStr; } } return maskingStr; }, /* ※ 이름 마스킹 ex1) 원본 데이터 : 갓댐희, 변경 데이터 : 갓댐* ex2) 원본 데이터 : 하늘에수, 변경 데이터 : 하늘** ex3) 원본 데이터 : 갓댐, 변경 데이터 : 갓* */ name : function(str){ let originStr = str; let maskingStr; let strLength; if(this.checkNull(originStr) == true){ return originStr; } strLength = originStr.length; if(strLength < 3){ maskingStr = originStr.replace(/(?<=.{1})./gi, "*"); }else { maskingStr = originStr.replace(/(?<=.{2})./gi, "*"); } return maskingStr; } } ◎ 사용 예시 ex) maskingFunc.email("[email protected]"); // "ab**********@nav******" maskingFunc.phone("0111234567"); // "011***4567" maskingFunc.phone("011-123-4567"); // "011-***-4567" maskingFunc.phone("01012345678"); // "010****5678" maskingFunc.phone("010-1234-5678"); // "010-****-5678" maskingFunc.rrn("9901011234567"); // "9901011******" maskingFunc.rrn("990101-1234567"); // "990101-1******" maskingFunc.name("갓댐"); // "갓*" maskingFunc.name("갓댐희"); // "갓댐*" maskingFunc.name("하늘에수"); // "하늘**" 반응형

개인정보 마스킹

제48조의2(개인정보의 안전성 확보 조치에 관한 특례)

① 정보통신서비스 제공자(「정보통신망 이용촉진 및 정보보호 등에 관한 법률」 제2조제1항제3호에 해당하는 자를 말한다. 이하 같다)와 그로부터 이용자(같은 법 제2조제1항제4호에 해당하는 자를 말한다. 이하 같다)의 개인정보를 법 제17조제1항제1호에 따라 제공받은 자(이하 “정보통신서비스 제공자등”이라 한다)는 이용자의 개인정보를 처리하는 경우에는 제30조에도 불구하고 법 제29조에 따라 다음 각 호의 안전성 확보 조치를 해야 한다.

1. 개인정보의 안전한 처리를 위한 다음 각 목의 내용을 포함하는 내부관리계획의 수립ㆍ시행

가. 개인정보 보호책임자의 지정 등 개인정보 보호 조직의 구성ㆍ운영에 관한 사항

나. 정보통신서비스 제공자등의 지휘ㆍ감독을 받아 이용자의 개인정보를 처리하는 자(이하 이 조에서 “개인정보취급자”라 한다)의 교육에 관한 사항

다. 제2호부터 제6호까지의 규정에 따른 조치를 이행하기 위하여 필요한 세부 사항

2. 개인정보에 대한 불법적인 접근을 차단하기 위한 다음 각 목의 조치

가. 개인정보를 처리할 수 있도록 체계적으로 구성한 데이터베이스시스템(이하 이 조에서 “개인정보처리시스템”이라 한다)에 대한 접근 권한의 부여ㆍ변경ㆍ말소 등에 관한 기준의 수립ㆍ시행

나. 개인정보처리시스템에 대한 침입차단시스템 및 침입탐지시스템의 설치ㆍ운영

다. 개인정보처리시스템에 접속하는 개인정보취급자의 컴퓨터 등에 대한 외부 인터넷망 차단[전년도 말 기준 직전 3개월간 그 개인정보가 저장ㆍ관리되고 있는 이용자 수가 일일평균 100만명 이상이거나 정보통신서비스(「정보통신망 이용촉진 및 정보보호 등에 관한 법률」 제2조제1항제2호에 따른 정보통신서비스를 말한다. 이하 같다) 부문 전년도(법인인 경우에는 전 사업연도를 말한다) 매출액이 100억원 이상인 정보통신서비스 제공자등만 해당한다]

라. 비밀번호의 생성 방법 및 변경 주기 등의 기준 설정 및 운영

마. 그 밖에 개인정보에 대한 접근 통제를 위하여 필요한 조치

3. 접속기록의 위조ㆍ변조 방지를 위한 다음 각 목의 조치

가. 개인정보취급자가 개인정보처리시스템에 접속하여 개인정보를 처리한 경우 접속일시, 처리내역 등의 저장 및 이의 확인ㆍ감독

나. 개인정보처리시스템에 대한 접속기록을 별도의 저장장치에 백업 보관

4. 개인정보가 안전하게 저장ㆍ전송될 수 있도록 하기 위한 다음 각 목의 조치

가. 비밀번호의 일방향 암호화 저장

나. 주민등록번호, 계좌정보 및 제18조제3호에 따른 정보 등 보호위원회가 정하여 고시하는 정보의 암호화 저장

다. 정보통신망을 통하여 이용자의 개인정보 및 인증정보를 송신ㆍ수신하는 경우 보안서버 구축 등의 조치

라. 그 밖에 암호화 기술을 이용한 보안조치

5. 개인정보처리시스템 및 개인정보취급자가 개인정보 처리에 이용하는 정보기기에 컴퓨터바이러스, 스파이웨어 등 악성프로그램의 침투 여부를 항시 점검ㆍ치료할 수 있도록 하기 위한 백신소프트웨어 설치 및 주기적 갱신ㆍ점검 조치

6. 그 밖에 개인정보의 안전성 확보를 위하여 필요한 조치

② 보호위원회는 정보통신서비스 제공자등이 제1항에 따른 안전성 확보 조치를 하도록 시스템을 구축하는 등 필요한 지원을 할 수 있다.

데이터 마스킹이란 무엇입니까?

일반적인 데이터 마스킹 방법은 무엇입니까?

대체

대체 방법에서는 데이터 레코드의 원래 데이터 값을 진짜 값이 아닌 값으로 대체합니다. 예를 들어, 고객 데이터베이스에서 모든 남성 이름은 표준 값으로 대체할 수 있으며 모든 여성 이름은 다른 값으로 대체될 수 있습니다. 대체 방법에서는 가짜 데이터의 형식이 원본 데이터와 정확히 동일한지 확인합니다. 또한, 위의 예에서 데이터 마스킹 시스템은 남성과 여성의 이름을 별도로 대체하여 남성-여성 고객 비율을 유지합니다.

셔플링

이것은 데이터베이스 테이블의 열에서 값을 세로로 섞는 일반적인 데이터 마스킹 기술입니다. 셔플링을 사용하여 각 은행 계좌의 잔액을 저장하는 테이블을 마스킹해야 하는 경우 계정 잔액 열을 무작위로 섞습니다. 이러한 방식으로 계정 번호는 실제 데이터가 아닌 임의의 잔액을 갖게 됩니다. 셔플링의 장점은 데이터 마스킹 후에도 열의 집계 값이 동일하게 유지된다는 것입니다.

평균화

평균화는 테이블 열의 모든 숫자 값을 평균값으로 교체합니다. 위의 계정 잔액 예에서 각 계정 잔액은 모든 잔액의 평균으로 대체됩니다. 이로 인해 개별 계정의 잔액을 확인할 수 없습니다. 이 프로세스에서도 집계 값은 유지됩니다.

조정 및 널링

조정은 가장 간단한 데이터 마스킹 방법입니다. 민감한 데이터는 “X”와 같은 일반 값으로 대체됩니다. 이 조정은 전화번호나 신용카드 번호 등을 마스킹하는 일반적인 방법입니다. 널링은 유사한 프로세스이지만 일반 값 대신 NULL이 데이터 필드에 배치됩니다. 이 방법에는 여러 단점이 있습니다. 널링을 통해 여러 가지 데이터 불일치가 발생할 수 있습니다. 또한 데이터가 마스킹되었다는 사실을 강조합니다.

형식 보존 암호화

암호화는 데이터를 읽을 수 없는 기호 배열로 교체합니다. 표준 암호화 방법에서는 일반적으로 데이터 포인트를 임의 길이의 문자열로 교체합니다. 데이터 마스킹의 경우 암호화에는 데이터 무결성을 유지하기 위해 원본 데이터의 길이와 형식을 유지해야 합니다. 따라서 형식 보존 암호화 방법을 사용하여 데이터를 마스킹합니다. 위의 방법과 달리 암호화된 데이터는 암호화 키를 사용할 수 있는 경우 되돌릴 수 있어 보안 위험이 될 수 있습니다. 여전히 많은 조직에서 데이터 마스킹에 암호화를 사용합니다.

데이터 마스킹의 일반 규칙은 무엇입니까?

데이터 마스킹 기술은 변환된 데이터가 계속 유용하도록 하기 위해 몇 가지 규칙을 따라야 합니다.

데이터 마스킹은 비가역적이어야 합니다.

데이터 마스킹 기술을 통해 인증된 데이터를 변환하면 마스킹된 데이터에서 원본 데이터를 검색할 수 없어야 합니다. 데이터를 되돌릴 수 있는 경우 심각한 보안 문제로 됩니다.

데이터는 대표성이 있어야 합니다.

데이터 마스킹 기술은 데이터의 특성을 변경해서는 안 됩니다. 데이터 마스킹은 원본 데이터의 지리적 분포, 성별 분포, 가독성 및 숫자 분포가 유지되는 방식으로 변환을 사용해야 합니다.

무결성이 손상되어서는 안 됩니다.

데이터 마스킹은 데이터베이스의 무결성에 영향을 미치지 않아야 합니다. 예를 들어, 신용 카드 번호가 테이블의 기본 키이고 마스킹을 위해 뒤섞인 경우 해당 신용 카드 번호의 모든 인스턴스는 동일하게 뒤섞여야 합니다. 간단히 말해서, 데이터 마스킹은 참조 무결성에 영향을 미치지 않아야 합니다.

민감한 데이터에 영향을 미치는 경우 민감하지 않은 데이터 마스킹을 적용해야 합니다.

데이터 마스킹이 반드시 데이터 레코드의 모든 필드를 마스킹하는 것은 아닙니다. 예를 들어 고객 기록에서 모든 민감한 정보가 이미 마스킹되어 있으므로 고객의 성별을 마스킹할 필요가 없을 수 있습니다. 민감하지 않은 데이터를 사용하여 민감한 데이터를 재구성할 수 있는 경우 보안을 위해 해당 데이터를 마스킹해야 합니다.

데이터 마스킹은 자동화되어야 합니다.

데이터 마스킹은 일회성 프로세스가 아닙니다. 프로덕션 데이터가 자주 변경되므로 데이터 마스킹 시스템은 새 데이터의 마스킹된 복제본을 생성해야 합니다. 데이터 마스킹이 자동화되지 않으면 비용이 많이 들고 비효과적이며 비효율적일 수 있습니다.

데이터 마스킹 워크플로 옵션

정적 데이터 마스킹

정적 데이터 마스킹 워크플로에서는 원본 데이터의 복사본을 만들고 이 복사본에 마스킹을 적용합니다. 널리 사용되는 정적 데이터 마스킹 방법에는 다음의 두 가지가 있습니다.

추출 – 변환 – 적재(ETL)

ETL은 일반적으로 사용되는 데이터 마스킹 워크플로입니다. 이 워크플로의 첫 번째 단계는 프로덕션 데이터베이스에서 데이터를 추출하는 것입니다. 이 단계에서는 프로덕션 데이터베이스의 정확한 복사본을 만들거나 SELECT 쿼리를 사용하여 데이터의 하위 집합만 추출할 수 있습니다. 변환 단계에서 데이터 마스킹 시스템은 위에서 설명한 데이터 마스킹 방법 중 하나를 적용합니다. 마지막 단계에서 마스킹된 데이터가 테스트 데이터베이스에 적재됩니다.

제자리 마스킹

이 워크플로에서 데이터는 프로덕션/원본 데이터베이스 내에서 마스킹됩니다. 마스킹 시스템은 동일한 데이터베이스에 있는 데이터의 “복사본”에서 작동합니다. 이렇게 하면 ETL 워크플로에서 추출하고 적재하는 단계가 제거됩니다. 제자리 데이터 마스킹은 프로덕션 데이터베이스의 고급 기능을 활용합니다. 이 방법의 단점 중 하나는 프로덕션 데이터베이스에 대한 계산 오버헤드입니다. 또한 프로덕션 데이터베이스 내에 복사본을 만들고 이 마스킹된 데이터에 액세스하는 사용자는 보안 위협을 초래할 수 있습니다.

동적 데이터 마스킹

동적 데이터 마스킹에서 마스크는 시스템이 사용자 요청을 받을 때마다 데이터 복사본에 적용됩니다.

뷰 기반 데이터 마스킹

이 데이터 마스킹 기술에서는 사용자가 데이터를 요청할 때 사용자의 액세스 권한에 따라 마스크가 적용되고 사용자는 원본 데이터의 “마스킹된 뷰”를 얻습니다. 마스크된 뷰는보기는 가상 테이블입니다. 뷰 기반 동적 마스킹은 모든 테스트 사용자가 동일한 데이터 권한을 갖지 않을 수 있는 테스트 환경에 적합합니다.

프록시 기반 데이터 마스킹

프록시 기반 데이터 마스킹은 동적 데이터 마스킹의 새로운 방법입니다. 이 모델에서 모든 데이터 요청은 데이터 마스킹을 서비스로 실행하는 프록시 시스템을 통과합니다. 프록시 기반 마스킹의 예는 애플리케이션과 데이터베이스 간의 데이터 트랜잭션을 들 수 있습니다. 애플리케이션이 신용 카드 번호와 같은 중요한 데이터에 대해 너무 많은 쿼리를 발행하는 경우 프록시 시스템이 데이터를 마스킹할 수 있습니다. 이것은 해킹이나 무단 접근에 대비하여 데이터를 보호하기 위함입니다. 이 모델에서 쿼리 결과는 마스킹된 데이터로 대체됩니다. 다른 구현을 보면 쿼리 자체는 마스크된 데이터 복사본에 대해 실행되도록 다시 작성됩니다. 그런 다음 데이터베이스의 마스크된 열에서 결과가 선택됩니다.

So you have finished reading the 개인 정보 마스킹 topic article, if you find this article useful, please share it. Thank you very much. See more: 개인정보 마스킹 처리 방법, 개인정보 마스킹 예시, 개인정보 마스킹 가이드라인, 개인정보 마스킹 기준, 개인정보 마스킹 대상, 금감원 개인정보 마스킹 기준, 개인정보 마스킹 해제, 금융감독원 개인정보 마스킹